-

博文分类专栏

- Jquery基础教程

-

-

- 文章:(15)篇

- 阅读:45360

- shell命令

-

-

- 文章:(42)篇

- 阅读:150626

- Git教程

-

-

- 文章:(36)篇

- 阅读:229921

- leetCode刷题

-

-

- 文章:(76)篇

- 阅读:122829

-

SSH的初步使用详解2017-10-22 20:35 阅读(11728) 评论(1)

一、什么是SSH?

SSH是一种网络协议,用于计算机之间的加密登录。最早的时候,互联网通信都是明文通信,一旦被截获,内容就暴露无疑。1995年,芬兰学者Tatu Ylonen设计了SSH协议,将登录信息全部加密,成为互联网安全的一个基本解决方案,迅速在全世界获得推广,目前已经成为Linux系统的标准配置。

二、SSH登录原理

三、SSH基本用法

语法

ssh -p 22 user@host

参数

-p 指定端口号

user 登录的用户名

host 登录的主机

默认的端口号为22,当端口号为22的时候,可以省略,直接使用如下方式

ssh user@host

此外,如果本地正在使用的用户名与远程登录的用户名一致,登录用户名也是可以省略的,即如下:

ssh host

四、SSH远程登录实例

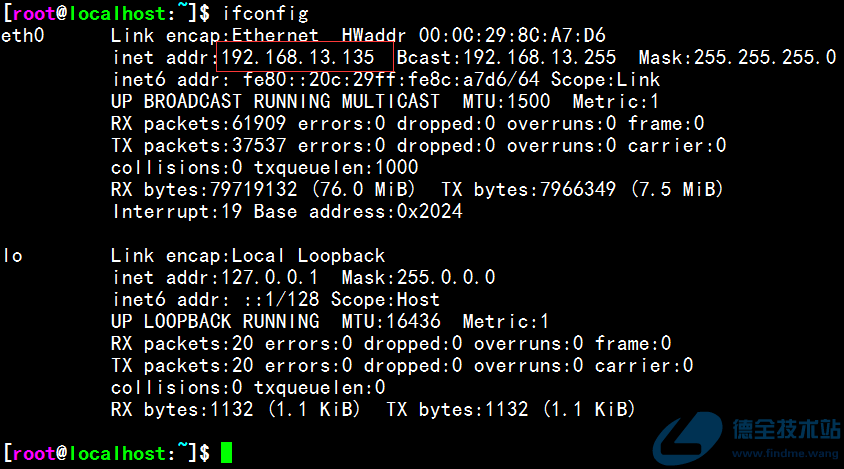

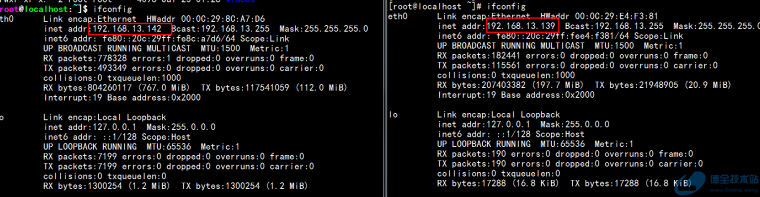

现在我有两台linux虚拟机,上面安装都是centOS6.5,ip分别为192.168.13.135和192.168.13.138,如下图

现在,我需要操作的是通过SSH在192.168.13.138上面,登录到192.168.13.135上面。

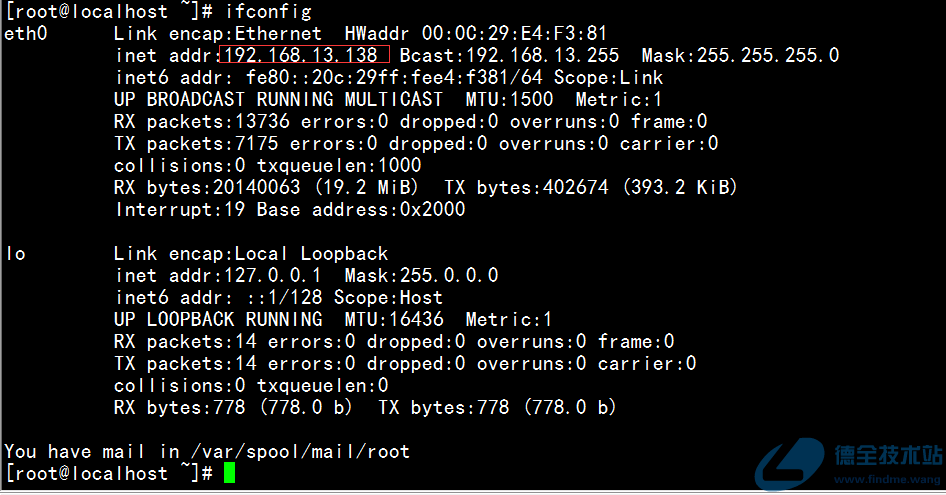

首先,我们可以使用如下命令,查看两台机器是否启用了ssh。

netstat -ntlp |grep ssh

使用如下命令进行连接

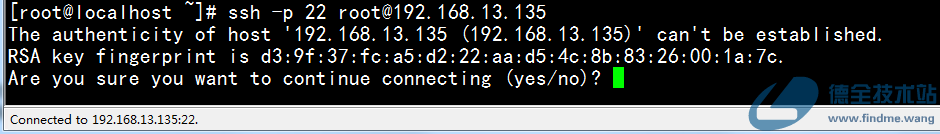

ssh -p 22 root@192.168.13.135

若在本机上是首次登录该远程主机,则会出现如下界面

大致意思就是,无法确认host主机的真实性,只知道它的公钥指纹,问你还想继续连接吗?

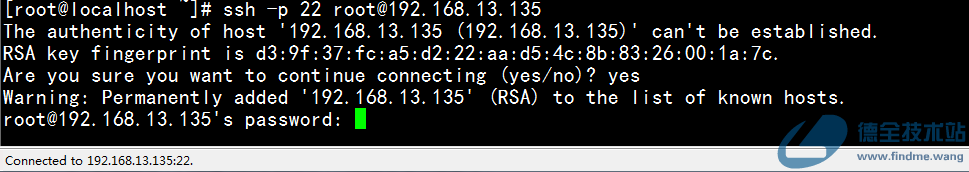

输入yes即可。

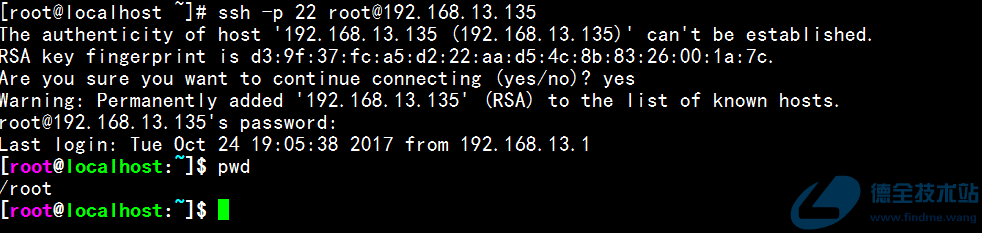

然后输入密码,即可连接ok了。

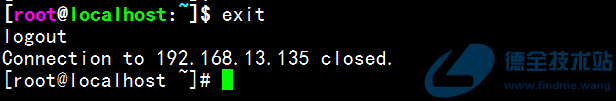

要想退出,直接输入exit即可

五、SSH端口转发

SSH 不仅仅能够自动加密和解密 SSH 客户端与服务端之间的网络数据,同时,SSH 还能够提供了一个非常有用的功能,那就是端口转发,即将TCP 端口的网络数据,转发到指定的主机某个端口上,在转发的同时会对数据进行相应的加密及解密。如果工作环境中的防火墙限制了一些网络端口的使用,但是允许 SSH 的连接,那么也是能够通过使用SSH转发后的端口进行通信。转发,主要分为本地转发与远程转发两种类型。

1.转发的参数

-C:压缩数据 -f :后台认证用户/密码,通常和-N连用,不用登录到远程主机。 -N :不执行脚本或命令,通常与-f连用。 -g :在-L/-R/-D参数中,允许远程主机连接到建立的转发的端口,如果不加这个参数,只允许本地主机建立连接。 -L : 本地端口:目标IP:目标端口 -D : 动态端口转发 -R : 远程端口转发 -T :不分配 TTY 只做代理用 -q :安静模式,不输出 错误/警告 信息

2.本地转发

有本地网络服务器的某个端口,转发到远程服务器某个端口。说白了就是,将发送到本地端口的请求,转发到目标端口。格式如下:

ssh -L 本地网卡地址:本地端口:目标地址:目标端口 用户@目标地址

现在我们利用本地转发来解决一个问题,比如我们有两台机器,如下:

centos A(192.168.13.139)

centos B(192.168.13.142)

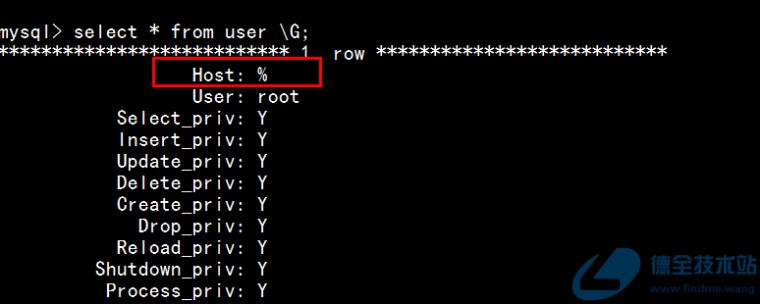

现在,centos B(192.168.13.142)机器上面安装了mysql,并设置了运行任何主机连接,如下:

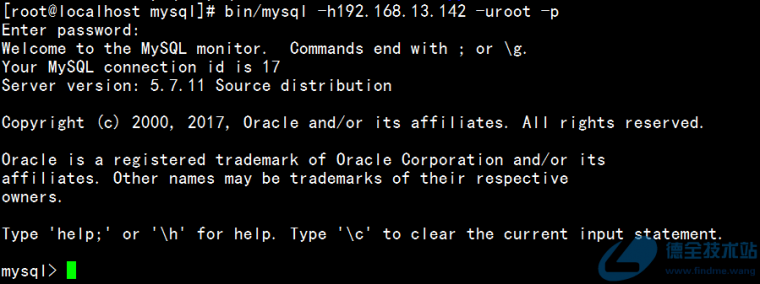

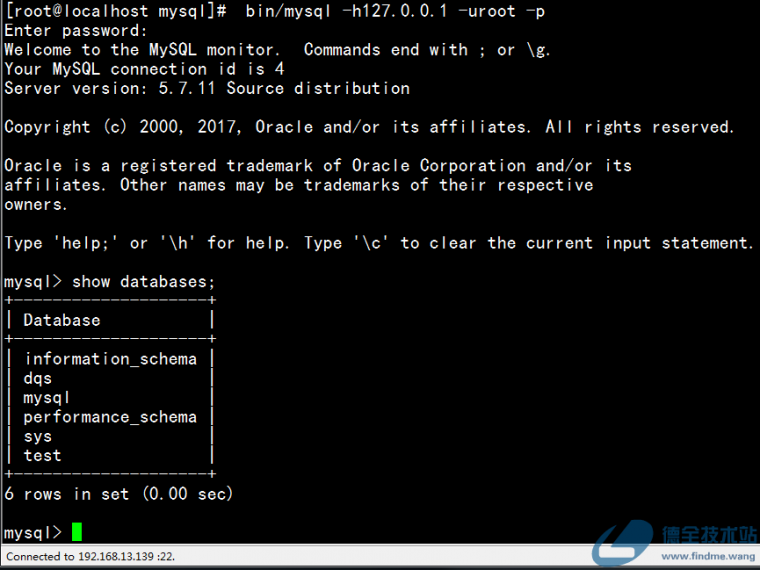

此时,在centos A(192.168.13.139)上面是可以连上centos B(192.168.13.142)的mysql,如下:

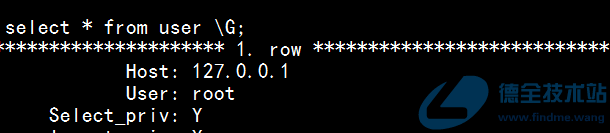

那么,现在我开始centos B(192.168.13.142)限制不允许外部ip连接,仅仅让127.0.0.1连接,如下:

此时,centos A(192.168.13.139)上面怎么连接上centos B(192.168.13.142)的mysql呢?

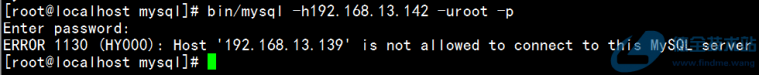

此时,我们还是使用上面的mysql连接方式,肯定会报错,如下:

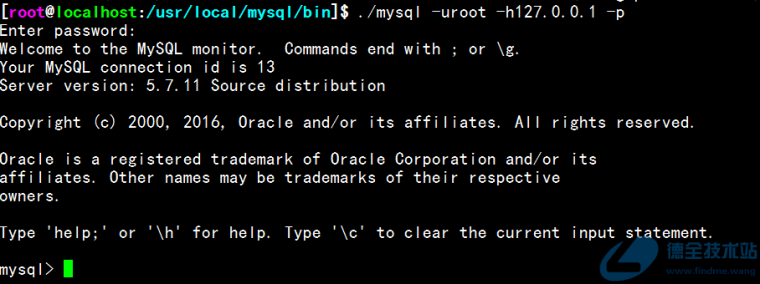

当然在centos B(192.168.13.142)mysql还是可访问的

这个时候,我们就可以使用本地端口转发了,将本地的某个端口,映射到centos B(192.168.13.142)机器上面的,如下:

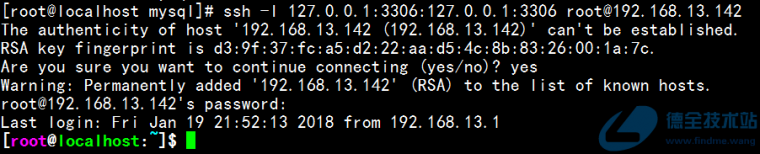

ssh -L 127.0.0.1:3306:127.0.0.1:3306 root@192.168.13.142

因为本地网卡地址是可以省略的,上面的转发,可以简写为:

ssh -L 3306:127.0.0.1:3306 root@192.168.13.142

当然,ssh连接的时候,若两台机器的用户名相同,也是可以省略的,即命令可以简写为:

ssh -L 3306:127.0.0.1:3306 192.168.13.142

上面的代码就是将本地的3306端口,转发到192.168.13.142的3306端口。因为centos B(192.168.13.142)上面的mysql使用的3606端口。当然,我们首先得看看本地的3306端口是否被占用,如被占用,可以使用其他的端口。

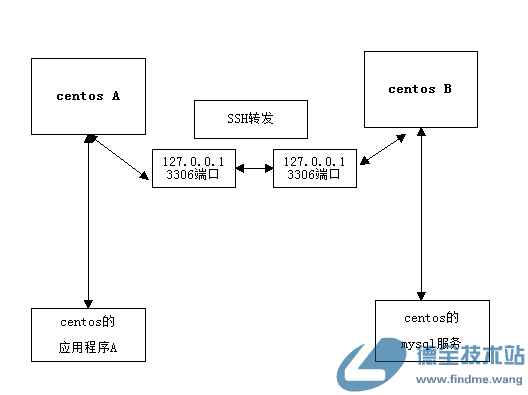

数据流向如图:

首先,centos A(192.168.13.139)上的应用将数据发送到本地的127.0.0.1上面的3306端口

然后,centos A(192.168.13.139)将3306端口的数据,通过SSH转发到centos B(192.168.13.142)的3306端口。

接着,centos B(192.168.13.142)将处理后的数据,原路返回给centos A(192.168.13.139)

如果是首次通过ssh连接cetosB该机器,则会提示确认公钥,并让你选择是否确定连接。

此时,我们在centos A上面连接centos B上面的mysql,就可以这么写了

bin/mysql -h127.0.0.1 -uroot -p

如下:

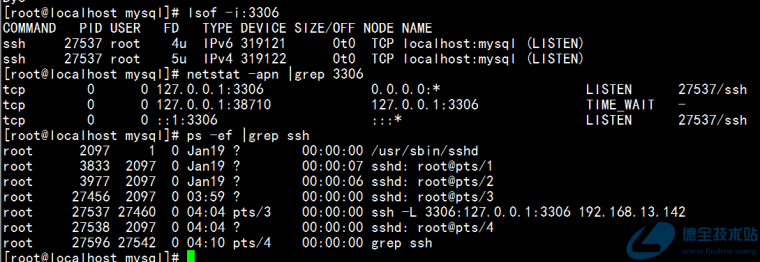

我们可以通过下面命令,在centosA查看ssh转发监听的进程

3.远程转发

由远程服务器的某个端口,转发到本地网络的服务器某个端口。说白了,就是将发送到远程端口的请求,转发到目标端口。格式如下:

ssh -R 远程网卡地址:远程端口:目标地址:目标端口

下面三台机器为例,如下:

centos A(192.168.13.139)

centos B(192.168.13.142)

win7(10.18.78.135)

假设,win7(10.18.78.135)与centos B(192.168.13.142)不能直接连接,但是

win7(10.18.78.135)与centos A(192.168.13.139)可以连接

centos B(192.168.13.142)也可以centos A(192.168.13.139)连接

那么,我们就可以在centos A(192.168.13.139)上面使用远程端口转发了,让win7(10.18.78.135)与centos B(192.168.13.142)进行通信。

ssh -R 127.0.0.1:80:10.18.78.135:80 root@192.168.13.142

即centos B(192.168.13.142)监听自己的80端口,然后将所有数据,有centos A(192.168.13.139)发给win7(10.18.78.135)。

3.动态端口转发

六、SSH存在的问题

如果有人截获了登录请求,然后冒充远程主机,将伪造的公钥发给用户,那么用户很难辨别真伪。因为不像https协议,SSH协议的公钥是没有证书中心(CA)公证的,也就是说,都是自己签发的。

可以设想,如果攻击者插在用户与远程主机之间(比如在公共的wifi区域),用伪造的公钥,获取用户的登录密码。再用这个密码登录远程主机,那么SSH的安全机制就荡然无存了。这种风险就是著名的"中间人攻击"(Man-in-the-middle attack)

摘要视图

摘要视图

目录视图

目录视图